Aspectos técnicos e jurídicos da prova digital no processo penal.

1. Dissociação da informação do substrato físico.

A análise acerca da validade jurídica de uma prova documental eletrônica demanda uma prévia reflexão sobre a diferença entre bits e átomos. A dissociação da informação do substrato físico — historicamente vinculados — traz sérias consequências jurídicas relativas à sua admissibilidade e valoração em um processo judicial, sobretudo em matéria penal.

Augusto Marcacini, ao interrogar sobre a possibilidade de se considerar o “documento eletrônico” com “documento”, na acepção jurídica da palavra, empreendeu uma extensa revisão bibliográfica[1] em busca do conceito tradicional de documento, constatando que:

Todas essas lições, lançadas ao longo do último século, e que ainda correspondem a uma definição corrente em nossos dias, conceituam o documento como sendo uma coisa, algo material e fisicamente tangível. Alimentadas pela realidade de então, não se separa, nessas conceituações, o pensamento que se quis documentar da matéria onde está gravado, estando um e outra inseparavelmente interligados.

A informatização das relações sociais[2] e a consequente ampliação dos fenômenos juridicamente relevantes ocorridos em ambiente digital, impuseram uma generalização do conceito de documento. Augusto Marcacini defende, com absoluta precisão, que o conceito atual de documento deve privilegiar o pensamento ou fato que se quer perpetuar e não a coisa em que estes se materializam, propondo então a seguinte conceituação de documento: “o registro de um fato”; sendo o documento eletrônico “uma sequência de bits que, traduzida por meio de um determinado programa de computador, seja representativa de um fato”.

Em um documento físico, o acesso à informação depende da capacidade cognitiva do receptor interpretar os signos gravados em um suporte físico. O acesso ao significante é direto, dominada a codificação, por exemplo o idioma que representa a informação, é possível extrair dele o seu significado sem intermediários.

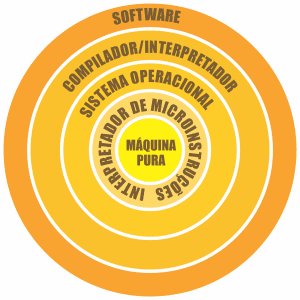

A informação contida em um documento eletrônico, por seu turno, depende de múltiplas camadas de código que irão interpretar a sequência de bits (zeros e uns) convertendo-a em um formato inteligível ao ser humano[3] (vide fig 01)[4]. Sem o intermédio de softwares e hardwares não é possível decodificar a informação. Ninguém consegue, por exemplo, extrair o significado um vídeo olhando diretamente a linguagem binária. O acesso ao significante, portanto, ainda que seja direto, depende de intermediários para extrair o seu significado.

Fig 01 — Interface em camadas de computadores virtuais, fornecidas por um sistema de computação típico.[5]

No campo probatório, sobretudo no que diz respeito à fiabilidade da prova, a presença de camadas intermediárias implica que a inidoneidade do sistema compromete a idoneidade da prova, e por conseguinte, a análise restrita ao documento eletrônico desprovida de qualquer análise sistêmica é insuficiente para garantir a autenticidade da evidência. A fiabilidade probatória de um documento eletrônico depende muito mais de um contexto (análise sistêmica do ambiente em que foi produzido ou que se encontra armazenado) do que do documento em si.

A inserção ou subtração de bits do conteúdo em si ou de bits a ele relacionados (metadados) são indetectáveis sem uma análise contextual. As possibilidades de burlas por parte daqueles que controlam o sistema informático onde a prova está armazenada são infinitas.

Portanto, a simples constatação daquilo que é exibido (texto, vídeo, áudio, etc) em um periférico de saída (monitor, caixa de som, impressora), como ocorre com as atas notariais, é insuficiente e jamais poderá substituir uma perícia técnica.

2. Dos Princípios da Evidência Digital

A evidência digital é frágil[6] [7] por sua própria natureza[8]. Dados e metadados podem ser facilmente alterados, adulterados, suprimidos, inseridos e/ou corrompidos. O manuseio inadequado durante sua manipulação pode tornar a prova imprestável, ainda que a espoliação seja involuntária. Por esta razão, todo o processo de identificação, coleta, aquisição e preservação da evidência digital deve ser conduzido por profissional capacitado e de acordo com os princípios e normas técnicas aplicáveis à espécie, a fim de preservar a integridade, fiabilidade, inalterabilidade e auditabilidade desta espécie de prova.

É importante destacar, desde já, que qualquer norma técnica que pretenda orientar a produção de prova em processo penal se subsume a constituição e as garantias do processo penal. A leitura que se faz delas, portanto, deve ser orientada pelos valores da presunção de inocência, do devido processo legal e do processo equitativo.

Não é por outra razão que a Força Tarefa de Engenharia da Internet (Internet Engineering Task Force — IETF) ao elaborar as diretrizes para Coleta e Arquivamento de Evidências (RFC 3227) elenca a admissibilidade como a primeira característica necessária de uma evidência digital que “deve estar em conformidade com certas regras legais antes de poder ser submetido a um tribunal.[9]” Além da admissibilidade, a RFC 3227 preceitua que a evidência computacional deve ser autêntica, completa, confiável e crível.

A autenticidade diz respeito à origem da evidência e a sua integridade: o material vem de onde ele se propõe? Ele é o que diz ser? Ele sofreu alguma alteração? A autenticidade, também chamado de “lei da mesmidade”, se traduz, nas palavras de Geraldo Prado[10] no “princípio pelo qual se determina que “o mesmo” que se encontrou na cena [do crime] é o “mesmo” que se está utilizando para tomar a decisão judicial”.

Comentando o assunto Eoghan Casey[11] salienta que:

“Para demonstrar que a evidência digital é autêntica, é geralmente necessário para satisfazer o tribunal que ela foi adquirida de um computador específico e / ou localização, que uma cópia completa e exata da evidência digital foi adquirida, e que ela permaneceu inalterada desde que foi coletado. Em alguns casos, também pode ser necessário demonstrar que informações específicas são precisas, como datas associadas a um arquivo específico que é importante para o caso.” (tradução livre)

A necessidade de se manter uma rigorosa cadeia de custódia da prova decorre diretamente do princípio da autenticidade da prova. Recorre-se uma vez mais a Eoghan Casey[12]:

“Cadeia de custódia e documentação de integridade são importantes para demonstrar a autenticidade da evidência digital. A cadeia de custódia adequada demonstra que a evidência digital foi adquirida a partir de um sistema e / ou local específico e que foi continuamente controlada desde que foi coletada. Assim, a documentação adequada da cadeia de custódia permite ao tribunal vincular a evidência digital ao crime. Documentação incompleta pode resultar em confusão sobre onde a evidência digital foi obtida e pode levantar dúvidas sobre a confiabilidade da evidência digital.” (Tradução Livre)

Assim como o IETF (RFC 3227 — Item 4.1), a Associação Brasileira de Normas Técnicas (ABNT) também traz nas suas diretrizes para identificação, coleta, aquisição e preservação de evidência digital (ISO/IEC 27037) a necessidade de criação e manutenção de uma cadeia de custódia:

O registro de cadeia de custódia é um documento identificando a cronologia de movimento e do manuseio da potencial evidência digital. Recomenda-se que seja instituído a partir do processo de coleta ou aquisição. O registro será tipicamente alcançado traçando a história do item a partir do momento em que foi identificado, coletado ou adquirido pela equipe de investigação até o momento e localidade atual.

Cabe ainda destacar que o princípio da mesmidade contempla a integridade da evidência mas com esta não se confunde. A integridade diz respeito à imutabilidade da evidência e pode ser aferida através de comparações de resumos matemáticos[13]. Contudo, se não há comprovação da origem das amostras contrapostas, a integridade, por si só, não assegura a autenticidade da evidência.

Além de autêntica, a evidência digital precisa ser completa, ou seja, ela “deve contar toda a história e não apenas uma perspectiva particular”[14]. Dito de outra maneira por John R. Vacca[15]: “O material contra outras histórias que podem ter uma influência sobre a disputa legal ou audiência?”

Neste sentido, o princípio da completude da evidência digital implica na necessidade de uma análise contextual do sistema onde o material foi produzido/apreendido. É necessário coletar e analisar material suficiente que permita confirmar ou afastar a ocorrência de burlas por parte daqueles que controlam o sistema.

Somente com o acesso completo às fontes de prova é que se garante ao acusado o conhecimento da acusação e pleno exercício do contraditório. Neste sentido, as valorosas lições de Geraldo Prado[16]:

“O conhecimento das fontes de prova pela defesa é fundamental, porque a experiência histórica que precede a expansão da estrutura trifásica de procedimento penal, adequada ao modelo acusatório, contabiliza a supressão de elementos informativos como estratégia das agências de repressão que fundam as suas investigações em práticas ilícitas.

Não custa sublinhar que apenas inadvertidamente eventual autor de ilicitudes probatórias permitiria a chegada ao processo de traços das referidas ilicitudes.

Por isso, o exame da legalidade da investigação criminal concentrado com exclusividade no material apresentado pelo acusador em juízo é, de regra, inócuo ou no mínimo insuficiente”

Coletar material insuficiente ou impedir o acesso da defesa às fontes de prova implica em grave violação da equidade processual. Nas palavras de Geraldo Prado[17]: “defender-se o acusado fazendo uso exclusivo do material probatório selecionado pelo acusador é o sonho que todo inquisidor nutre relativamente à posição de seu adversário processual.”

A quarta característica essencial da evidência digital é a confiabilidade que consiste na exigência de “não haver nada sobre como a evidência foi coletada e posteriormente tratada que lance dúvidas sobre sua autenticidade e veracidade”.

A coleta e arquivamento de evidências é, sem sombra de dúvidas, a etapa mais sensível no exame forense computacional. Os experts devem documentar todas as ações, determinar e aplicar um método para estabelecer a exatidão e confiança da cópia da potencial evidência digital comparada com a fonte original e evitar qualquer alteração nos dados contidos nos dispositivos.

Não é sem motivos que no Procedimento Operacional Padrão nº 3.1, elaborado pelo Ministério da Justiça do Brasil, aplicável aos exames que envolvam dados contidos em mídias de armazenamento computacional, traz como primeiro ponto crítico a seguinte diretriz:

“A evidência digital deve ser examinada apenas por peritos criminais com treinamento específico para esse propósito”.

A confiabilidade demanda a correta identificação, descrição e individualização dos hardwares analisados e utilizados. Estas exigências são diretriz comuns em todas as normas técnicas nacionais e internacionais aplicáveis à espécie:

“Além das etapas que foram tomadas para gravar a imagem, o analista deve documentar informações suplementares como o modelo e número de série do disco rígido, capacidade de armazenamento de mídia e informações sobre o software ou hardware de imagem usado (por exemplo, nome, número da versão, informações de licenciamento). Todas essas ações suportam a manutenção da cadeia de custódia.” National Institute of Standards and Technology (NIST): Guide to Integrating Forensic Techniques into Incident Response. SP 800–86 (Item 4.2.1). Tradução Livre[18].[1]

“É recomendado que o DEFR documente o tipo e a marca de qualquer dispositivo digital usado e identificar todo computador e dispositivos periféricos que talvez necessitem ser adquiridos ou coletados durante este estágio inicial. Recomenda-se que os números de série, números de licença e outras marcas identificadoras (incluindo danos físicos) sejam documentados sempre que possível.” Tecnologia da informação — Técnicas de segurança — Diretrizes para identificação, coleta, aquisição e preservação de evidência digital. ABNT NBR ISO/IEC 27037 (Item 7)

“4.1. Ações preliminares. Esta etapa tem como objetivo determinar a viabilidade de realização do exame e organizar o material recebido. Para tanto, deve-se: (…) Identificar e individualizar todo o material.” POP Nº 3.1 — INFORMÁTICA FORENSE — Ministério da Justiça do Brasil.

Demais disso, a confiabilidade reclama que todos os processos utilizados no manuseio da potencial evidência digital sejam passíveis de auditoria e repetições. A defesa deve ser garantida a possibilidade de avaliar as atividades realizadas pelos peritos, daí a importância de documentar e justificar todas as ações realizadas[19]. Se não for possível que as partes verifiquem a correição do método científico ou da técnica empregada a prova carece de confiabilidade e por conseguinte não deve ser admitida.

A evidência deve, ainda, ser crível, que se traduz na necessidade de ser compreensível pelos julgadores sem que se perca o rigor metodológico e as demais características acima descritas. Nas palavras de John R. Vacca:

“Não faz sentido apresentar a saída binária se o júri não tiver ideia do que tudo isso significa. Da mesma forma, se você apresentá-los com uma versão formatada e compreensível do humano, você deve ser capaz de mostrar a relação com o original binário, caso contrário, não há como o júri saber se você o falsificou.” (Tradução Livre).

Por fim, cabe questionar: qual a consequência do desrespeito aos princípios da autenticidade, completude, confiabilidade e acreditabilidade ? Carecendo a pretensa prova de autenticidade, completude, confiabilidade e credibilidade a mesma carecerá também de admissibilidade, não podendo ser admitida e valorada, devendo ser excluída fisicamente dos autos.

REFERÊNCIAS BIBLIOGRÁFICAS

ABNT NBR ISO/IEC 27037:2013

CASEY. Eoghan. Digital evidence and computer crime: forensic science, computers and the internet. 3rd ed. Elsevier

ELEUTÉRIO e MACHADO. Desvendando a Computação Forense (Novatec: 2011)

MARCACINI, Augusto Tavares Rosa. Direito e Informática: uma abordagem jurídica sobre a criptografia, São Paulo, 2010.

PRADO. Geraldo. A cadeia de custódia de prova no processo penal. 1 ed. São Paulo: Marcial Pons, 2019.

RFC 3227: Guidelines for Evidence Collection and Archiving. Disponível em https://tools.ietf.org/html/rfc3227.

RODRIGUES, Benjamim Silva, Da Prova Penal, Tomo IV–Da Prova -Electrónico -Digital e da Criminalidade Informático-Digital (Contributo Para a Fundamentação de um Modelo Dinâmico-Reversivo de Ciência Forense Digital em sede de Investigação da Cyber-Criminalidade Informático-Digital e à Luz do Novíssimo Regime da Lei do Cibercrime Portuguesa), 1ͣEdição, Rei dos Livros, 2011.

SEBESTA. Robert W. Conceitos de linguagens de programação. Bookman. 2011.

VACCA. John R. Computer Forensics: Computer Crime Scene Investigation, Second Edition.

VIEIRA. Thiago. “O que é a função digestora HASH e qual é sua relevância para a computação forense?”. Disponível em <https://medium.com/contrarraz%C3%B5es/o-que-%C3%A9-a-fun%C3%A7%C3%A3o-digestora-hash-e-qual-%C3%A9-sua-relev%C3%A2ncia-para-a-computa%C3%A7%C3%A3o-forense-2351a2d81fec>

ZUBOFF. Shoshana. “Big Other: Capitalismo de Vigilância e Perspectivas para uma Civilização de Informação”. Tecnopolíticas da Vigilância. Boitempo, 2018

[1] “Partindo do conceito tradicional de documento, podemos verificar certa dificuldade inicial em nele abranger o documento eletrônico. Chiovenda assim o definiu: “documento, em sentido amplo, é toda representação material destinada a reproduzir determinada manifestação do pensamento, como uma voz fixada duradouramente”. Pontes de Miranda dizia que “o documento, como meio de prova, é toda coisa em que se expressa por meio de sinais, o pensamento”. Já para José Frederico Marques, “documento é a prova histórica real consistente na representação física de um fato. O elemento de convicção decorre, assim, na prova documental, da representação exterior e concreta do factum probandum em alguma coisa”. Moacyr Amaral Santos ensina que documento “é a coisa representativa de um fato e destinada a fixá-lo de modo permanente e idôneo, reproduzindo-o em juízo”. Mais recentemente, Arruda Alvim afirma ser o documento uma “prova real (do latim res, rei), dado que todo documento é uma coisa”” MARCACINI, Augusto Tavares Rosa. Direito e Informática: uma abordagem jurídica sobre a criptografia, São Paulo, 2010. Pg 64.

[2] “O aprendizado em tempo real, baseado em informação e mediado pelo computador, tornou-se tão endógeno para as atividades cotidianas dos negócios que os dois domínios já se confundem, sendo aquilo que a maioria de nós faz quando trabalha”. ZUBOFF. Shoshana. “Big Other: Capitalismo de Vigilância e Perspectivas para uma Civilização de Informação”. Tecnopolíticas da Vigilância. Boitempo, 2018, pg. 21

[3] Conforme leciona Robert W. Sebesta, a primeira camada de um típico sistema computacional é denominada de Bare Machine (Máquina Pura) sendo composta de dois componentes primários de um computador que são sua memória interna e seu processador. Enquanto a memória interna armazena programas e dados, o processador realiza uma série de instruções de máquina (operações lógicas e matemáticas primárias). Estas instruções primitivas constituem a segunda camada, denominada de interpretador de macro-instruções. O sistema operacional (conjunto de programas) e as implementações de linguagem são colocados em camadas superiores à interface de linguagem de máquina e fornece instruções primárias de mais alto nível, que permitem a realização de funções como gerenciamento de recursos, gerenciamento de arquivos, operações de entrada e saída. Pode haver ainda, e normalmente há, uma camada de software (conjunto de instruções escritas em linguagem de alto nível, por exemplo, Python) que irá estabelecer interface com o usuário.

[4] Por exemplo, para armazenar valores em texto um software precisa codificá-los em bits e bytes. Cada caractere de um texto precisa ser mapeado para uma codificação de bit específica. Por muitos anos a codificação padrão para o idioma inglês foi o ASCII (American Standard Code for Information Interchange) desenvolvido na década de 1960. O caractere “a” minúsculo, por exemplo, corresponde ao código decimal ASCII 97 e o código binário 01100001. Caso o sistema utilize de outro padrão de codificação que não o ASCII, a mesma sequência de bits poderá representar outro caractere que não o “a” minúsculo.

[5]Imagem baseada no livro. SEBESTA. Robert W. Conceitos de linguagens de programação. Bookman. 2011. pg 45

[6] “Digital evidence is the most easily lost evidence. There’s nothing in criminal justice more easily damaged, corrupted, or erased. You need to be able to demonstrate that the evidence is what you say it is, came from where you say it did, and has not been modified in any way since you obtained it.” Vacca. John R. Computer Forensics: Computer Crime Scene Investigation.Second Edition. 2005. Pg 238

[7] “Assim como em um local de crime convencional, as evidências e provas ali existentes devem ser preservadas. Na informática não é diferente: os dados contidos nos dispositivos não podem sofrer nenhuma alteração. Cuidados especiais devem ser tomados nessa fase, pois até uma operação simples pode alterar os dados armazenados em mídia digital.” ELEUTÉRIO e MACHADO. Desvendando a Computação Forense (Novatec: 2011), pg. 54

[8] “fragmentária, dispersa, frágil, volátil, alterável, instável, apagável e manipulável, invisível e espacialmente dispersa”. RODRIGUES, Benjamim Silva, Da Prova Penal, Tomo IV–Da Prova -Electrónico -Digital e da Criminalidade Informático-Digital (Contributo Para a Fundamentação de um Modelo Dinâmico-Reversivo de Ciência Forense Digital em sede de Investigação da Cyber-Criminalidade Informático-Digital e à Luz do Novíssimo Regime da Lei do Cibercrime Portuguesa), 1ͣEdição, Rei dos Livros, 2011, p. 29.

[9] “Computer evidence needs to be Admissible: It must conform to certain legal rules before it can be put before a court.”. RFC 3227: Guidelines for Evidence Collection and Archiving. Disponível em https://tools.ietf.org/html/rfc3227. Acessado em 13/06/2019 às 10:40.

[10] PRADO. Geraldo. A cadeia de custódia de prova no processo penal. 1 ed. São Paulo: Marcial Pons, 2019. pg 95

[11] “To demonstrate that digital evidence is authentic, it is generally necessary to satisfy the court that it was acquired from a specific computer and/ or location, that a complete and accurate copy of digital evidence was acquired, and that it has remained unchanged since it was collected. In some cases it may also be necessary to demonstrate that specific information is accurate, such as dates associated with a particular file that is important to the case. The reliability of digital evidence clearly plays a critical role in the authentication process, as discussed in more detail later in this chapter.” CASEY. Eoghan. Digital evidence and computer crime: forensic science, computers and the internet. 3rd ed. Elsevier. Pg 60.

[12] Chain of custody and integrity documentation are important for demonstrating the authenticity of digital evidence. Proper chain of custody demonstrates that digital evidence was acquired from a specific system and/or location, and that it was continuously controlled since it was collected. Thus, proper chain of custody documentation enables the court to link the digital evidence to the crime. Incomplete documentation can result in confusion over where the digital evidence was obtained and can raise doubts about the trustworthiness of the digital evidence. CASEY. Eoghan. Digital evidence and computer crime: forensic science, computers and the internet. 3rd ed. Elsevier. Pg 60.

[13] “A função hash produz um resumo matemático: ela recebe uma entrada de dados de qualquer comprimento e cria uma saída de comprimento fixo. Por exemplo: ao submetermos o arquivo da Constituição Federal disponível no site do planalto à função digestora (MD5) reduzimos seus volumosos 669.114 caracteres para apenas 32: “b846221c1f44390f4c6ece0ebac941db”. É uma via de mão única. Não há como recuperar o texto constitucional a partir do seu resumo matemático. Originalmente concebida para comprimir dados e otimizar recursos nos processos de indexação e busca de informações, a função digestora produz um segundo benefício: um identificador único. Qualquer alteração no arquivo da Constituição Federal, para continuarmos com o mesmo exemplo, gerará um resumo diferente. Duas mensagens nunca devem retornar o mesmo hash.” VIEIRA. Thiago. “O que é a função digestora HASH e qual é sua relevância para a computação forense?”. Disponível em <https://medium.com/contrarraz%C3%B5es/o-que-%C3%A9-a-fun%C3%A7%C3%A3o-digestora-hash-e-qual-%C3%A9-sua-relev%C3%A2ncia-para-a-computa%C3%A7%C3%A3o-forense-2351a2d81fec> . Acessado em 19/06/2019

[14] “Computer evidence needs to be Complete: It must tell the whole story and not just a particular perspective.” Item 2.4 Legal Considerations. RFC 3227: Guidelines for Evidence Collection and Archiving. Disponível em https://tools.ietf.org/html/rfc3227. Acessado em 13/06/2019 às 10:40.

[15] “Are there other stories that the material also tells that might have a bearing on the legal dispute or hearing?” VACCA. John R. Computer Forensics: Computer Crime Scene Investigation, Second Edition. Pg 22.

[16] PRADO. Geraldo. A cadeia de custódia de prova no processo penal. 1 ed. São Paulo: Marcial Pons, 2019. pg 72

[17] PRADO. Geraldo. A cadeia de custódia de prova no processo penal. 1 ed. São Paulo: Marcial Pons, 2019. pg 85

[18] “Besides the steps that were taken to record the image, the analyst should document supplementary information such as the hard drive model and serial number, media storage capacity, and information about the imaging software or hardware that was used (e.g., name, version number, licensing information). All of these actions support the maintenance of the chain of custody” VACCA. John R. Computer Forensics: Computer Crime Scene Investigation, Second Edition.

[19] Todos os acessos a evidência devem ser registrados na cadeia de custódia da prova, de acordo com a ISO/IEC 27037 é preciso consignar “quem acessou a evidência e o tempo e local em que ocorreu; quem checou a evidência interna e externamente nas instalações de preservação da evidência e quando isso ocorreu; o motivo de a evidência ter sido verificada (qual caso e propósito) e a autoridade relevante, se aplicável; e quais alterações inevitáveis da potencial evidência digital, assim como o nome do indivíduo responsável para tanto e a justificativa para a introdução da alteração.” ABNT NBR ISO/IEC 27037:2013 fls. 11 e 12.

Palestra proferida no VIII Seminário Nacional do IBADPP